Novi zlonamjerni softver, poznat kao MicroTic VPNFilter, koji je nedavno identificirao Cisco Talos Intelligence Group, već je zaraženo više od 500.000 usmjerivača i mrežnih uređaja za pohranu (NAS), od kojih su mnogi na raspolaganju malim tvrtkama i uredima. Ono što ovaj virus čini posebno opasnim jest da ima takozvanu "trajnu" sposobnost da učini štetu, što znači da neće nestati samo zato što će se usmjerivač ponovno pokrenuti.

Kako ukloniti virusni softver - VPNFilter.

sadržaj

- 1 Što je VPNFilter?

- 1.1 Kako funkcionira virus

- 2 Ranjivi usmjerivači

- 3 Kako utvrditi je li usmjerivač zaražen

- 4 Hoće li ponovno podizanje sustava usmjerivač pomoći riješiti se VPNFilter infekcije

- 5 Kako ukloniti VPNFilter i zaštititi vaš usmjerivač ili NAS

- 6 Moram li poništiti postavke usmjerivača ako moj uređaj nije na popisu?

Što je VPNFilter?

Prema Symantecu, "podaci iz mamaca i senzora Symanteca pokazuju da, za razliku od ostalih prijetnji za e-poštu, VPNFilter virus ne izgleda kao da skenira i pokušava zaraziti sve ranjive uređaje širom svijeta." To znači da postoji određena strategija i cilj infekcije. Kao potencijalni ciljevi, Symantec je identificirao uređaje tvrtke Linksys, MikroTik, Netgear, TP-Link i QNAP.

Pa kako su zaražene uređaji? To su propusti u softveru ili hardveru koji stvaraju neku vrstu backdoor,putem kojeg napadač može poremetiti rad uređaja. Hakeri koriste standardne zadane nazive i lozinke za zarazu uređaja ili pristup putem poznatih ranjivosti koje bi trebale biti fiksirane redovitim ažuriranjima softvera ili firmverom. To je isti mehanizam koji je doveo do masovnih kršenja tvrtke Equifax prošle godine, a to je vjerojatno najveći izvor cyber ranjivosti!

Također je nejasno tko su ti hakeri i kakve su njihove namjere. Postoji pretpostavka da je planiran veliki napad koji će zaražene uređaje učiniti neupotrebljivim. Prijetnja je toliko opsežna da je nedavno Ministarstvo pravosuđa i FBI priopćili kako je sud presudio da oduzima naprave za koje se sumnja da su prekršili. Odluka suda će pomoći identificirati uređaj žrtve, kršiti sposobnost hakera ukrasti osobne i druge povjerljive informacije i izvršiti subverzivne cyber napada VPNFilter Trojanski.

Kako funkcionira virus

VPNFIlter koristi vrlo sofisticiranu metodu infekcije u dva koraka, čiji je cilj vaše računalo, da postane žrtva prikupljanja obavještajnih podataka, pa čak i operaciju opisa. Prva faza virusa uključuje ponovni pokretanje vašeg usmjerivača ili čvorišta.Budući da je VPNFilter zlonamjerni softver prvenstveno usmjeren na usmjerivače, kao i na druge uređaje povezane s internetom, kao i na Mirai zlonamjerni softver, to se može dogoditi kao rezultat automatskog napada botneta koji se ne provodi kao rezultat uspješnog kompromisa središnjih poslužitelja. Infekcija se javlja kroz eksploataciju koja uzrokuje ponovni pokretanje pametnog uređaja. Glavni cilj ove faze je dobiti djelomičnu kontrolu i omogućiti implementaciju faze 2 nakon završetka procesa ponovnog pokretanja. Faze 1 faze su sljedeće:

- Prenosi fotografiju iz Photobucket.

- Pokreću se eksploati, a metapodaci se koriste za pozivanje IP adresa.

- Virus se povezuje s poslužiteljem i preuzima zlonamjerni program, nakon čega ga automatski izvršava.

Kako istraživači izvještavaju, kao zasebne URL-ove s prvom fazom infekcije, postoje knjižnice lažnih korisnika fotoobjektnih objekata:

- com / user / nikkireed11 / knjižnica

- com / user / kmila302 / knjižnica

- com / user / lisabraun87 / knjižnica

- com / user / eva_green1 / knjižnica

- com / user / monicabelci4 / knjižnica

- com / user / katyperry45 / knjižnica

- com / user / saragray1 / knjižnica

- com / user / millerfred / knjižnica

- com / user / jeniferaniston1 / knjižnica

- com / user / amandaseyfried1 / knjižnica

- com / user / suwe8 / knjižnica

- com / korisnik / bob7301 / knjižnica

Kao što započinje druga faza infekcije, stvarne sposobnosti VPNFilter zlonamjernog softvera postaju opsežnija.To uključuje upotrebu virusa u sljedećim postupcima:

- Povezuje se s C & C poslužiteljem.

- Izvede Tor, P.S. i drugih dodataka.

- Obavlja zlonamjerne radnje koje uključuju prikupljanje podataka, izvršavanje naredbi, krađe datoteka i upravljanje uređajem.

- U mogućnosti provoditi aktivnosti samouništenja.

Povezano s drugom fazom infekcije IP adresom:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Osim ovih dviju faza, istraživači cybersecuritya u tvrtki Cisco Talos također su izvijestili o serveru faze 3, čiji je cilj još uvijek nepoznat.

Ranjivi usmjerivači

Nisu svi usmjerivači mogu patiti od VPNFiltera. Symantec detaljno opisuje koji su usmjerivači ranjivi. VPNFilter danas može zaraziti usmjerivače Linksys, MikroTik, Netgear i TP-Link, kao i QNAP mrežne uređaje (NAS). To uključuje:

- Linksys e1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (za usmjerivače s verzijama oblaka jezgre 1016, 1036 i 1072)

- Netgear DGN2200

- Netgear r6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Ostali QNAP NAS uređaji s QTS softverom

- TP-Link R600VPN

Ako imate bilo koji od gore navedenih uređaja, provjerite stranicu za podršku proizvođača za ažuriranja i savjete o uklanjanju VPNFilter. Većina proizvođača već ima firmware ažuriranje koje bi vas trebalo u potpunosti zaštititi od VPNFilter napadačkih vektora.

Kako utvrditi je li usmjerivač zaražen

Nemoguće je odrediti stupanj infekcije usmjerivača čak i uz pomoć programa Kaspersky Anti-Virus. IT stručnjaci svih vodećih svjetskih tvrtki još nisu riješili taj problem. Jedine preporuke koje mogu ponuditi do sada su resetiranje uređaja na tvorničke postavke.

Hoće li ponovno podizanje sustava usmjerivač pomoći riješiti se VPNFilter infekcije

Ponovno pokretanje usmjerivača će spriječiti razvoj virusa samo u prve dvije faze. I dalje ima tragove zlonamjernog softvera koji će postupno zaraziti usmjerivač. Rješavanje problema pomoći će resetiranju uređaja na tvorničke postavke.

Kako ukloniti VPNFilter i zaštititi vaš usmjerivač ili NAS

U skladu s preporukama tvrtke Symantec, morate ponovno pokrenuti uređaj, a zatim odmah poduzeti sve radnje potrebne za ažuriranje i treptanje. Zvuči jednostavno, ali opet, nedostatak stalnih ažuriranja softvera i firmvera najčešći je uzrok kibernetičkih napada. Netgear također savjetuje korisnicima svojih uređaja da onemogućuju sve značajke daljinskog upravljanja. Linksys preporučuje ponovno pokretanje uređaja najmanje jednom svakih nekoliko dana.

Jednostavno čišćenje i resetiranje vašeg usmjerivača ne oduvijek je potpuno eliminirao problem jer zlonamjerni softver može predstavljati složenu prijetnju koja može duboko utjecati na firmware objekte vašeg usmjerivača. Zato je prvi korak provjeriti je li vaša mreža bila izložena ovom zlonamjernom softveru. Cisco istraživači to preporučuju popunjavanjem sljedećih koraka:

- Napravite novu skupinu hostova pod nazivom "VPNFilter C2" i postavite je na vanjske hostove putem Java korisničkog sučelja.

- Potom potvrdite da grupa dijeli podatke provjerom "kontakata" same grupe na vašem uređaju.

- Ako nema aktivnog prometa, istraživači savjetuju mrežnim administratorima da kreiraju vrstu disconnect signala koji, stvaranjem događaja i odabirom domaćina u korisničkom sučelju temeljenog na webu, obavještava čim se promet pojavljuje u skupini hostova.

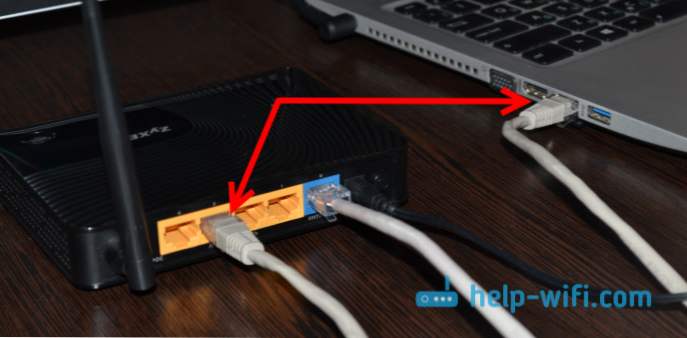

Sada morate ponovno pokrenuti usmjerivač. Da biste to učinili, jednostavno ga odspojite iz napajanja 30 sekundi, a zatim ga ponovno uključite.

Sljedeći korak je resetiranje usmjerivača. Informacije o tome kako to učiniti mogu se naći u priručniku u kutiji ili na web mjestu proizvođača.Kada ponovno učitate usmjerivač, morate provjeriti je li njegova verzija firmvera najnovija. Ponovno pogledajte dokumentaciju koju ste dobili s usmjerivačem kako biste saznali kako ga ažurirati.

VAŽNO. Nikad nemojte koristiti zadano korisničko ime i zaporku za administraciju. Svi usmjerivači istog modela koriste ovo ime i lozinku, što olakšava mijenjanje postavki ili instalira zlonamjerni softver.Nikad ne koristite Internet bez jakog vatrozida. Rizični su FTP poslužitelji, NAS poslužitelji, Plex poslužitelji. Nikada ne ostavljajte daljinsko upravljanje omogućeno. To može biti korisno ako ste često daleko od vaše mreže, ali to je potencijalna ranjivost koju svaki haker može iskoristiti. Uvijek budite u toku. To znači da redovito provjeravate novi firmver i ponovno ga instalirajte dok se ažuriranja oslobode.

Moram li poništiti postavke usmjerivača ako moj uređaj nije na popisu?

Baza podataka usmjerivača u rizičnoj skupini svakodnevno se ažurira pa se resetiranje usmjerivača mora redovito obavljati.Osim toga, provjerite ažuriranja firmvera na web mjestu proizvođača i slijedite njegov blog ili postove u društvenim mrežama.