Internet je poput mora. S podacima poslanim, kao i kod broda tijekom izleta, sve se može dogoditi: oni mogu biti oštećeni, potonuli u protok informacija ili postali plijen "piratima". Virtualne privatne mreže (VPN, VPN) - sustavi zatvorenih kanala (tuneli), koji su izgrađeni unutar druge, veće mreže, pomažu u zaštiti posebno vrijednih podataka od krađe i gubitka. Jedna od vrsta VPN-a je OpenVPN.

Želite li naučiti kako brzo i jednostavno stvoriti virtualne privatne mreže? Razgovarajmo o prednostima OpenVPN protokola, kao i postavke poslužitelja i klijenata dijelova njegovog softvera za Windows i Ubuntu.

SSD, Smart TV prijemnici, igraće video kartice, procesori za računala, višenamjenski uređaji, antivirusni programi, usmjerivači, Wi-Fi pojačala, smartphone do 10.000 rubalja

Opseg i prednosti OpenVPN-a

sfera primjene

- Stvaranje sigurnih korporativnih mreža. Udaljenost između čvorova takvih mreža nije važna.

- Informacijska sigurnost u otvorenim javnim mrežama.

- Povežite se s više domaćina na Internetu putem zajedničkog pristupnika.

- Pristup zabranjenim resursima weba.

prednosti

- Sve je besplatno. Većina od nas neće odustati od besplatnog Wi-Fi u kafiću ili u parku, ali promet koji se prenosi preko takve veze nije zaštićen od presretanja.Slobodni OpenVPN softver će ga poslati u zatvoreni tunel, tako da vaši prijave, zaporke i druge tajne informacije neće točno prelijevati u pogrešne ruke.

- Kako bi vaša mreža bila sigurna, ne morate kupiti dodatnu opremu.

- Sve prenose promet se stisne, što osigurava visoku brzinu spajanja (veća od kada se koristi IPSec).

- Fleksibilne softverske postavke omogućuju konfiguriranje VPN-ova bilo koje složenosti.

- Korištenje nekoliko snažnih algoritama za šifriranje pruža vrlo visok stupanj zaštite podataka.

- Nema potrebe rekonfigurirati ili onemogućiti vatrozide (firewall) i NAT (tehnologije prevođenja IP adresa u TCP / IP mrežama).

- Protokol podržava sve glavne operacijske sustave.

- Da biste instalirali i konfigurirali softver, ne trebate temeljita znanja o mrežnim tehnologijama, pa čak i ne-stručnjak traje nekoliko minuta.

Postavljanje OpenVPN u sustavu Windows

Instalacija i konfiguriranje dijela poslužitelja

Budući da većina od nas koristi Windows, počet će s upoznavanjem s OpenVPN tehnologijom. Zato preuzmite odgovarajući raspored distribucije s službene stranice i pokrenite instalaciju.

Na popisuOdaberite komponente za instalaciju"(odaberite komponente za instalaciju) provjerite sve.

Prihvaćam instalaciju upravljačkog programa za virtualni mrežni prilagodnik TAP Windows Adapter V9.

Osnovan? Sad ćemo stvoriti ključeve i VPN certifikate.

- Idite na program% ProgramFiles% / OpenVPN / easy-rsa i pokrenite batch datoteku init-config.bat - kopirat će datoteku u istu mapu vars.bat.sample u obliku vars.bat, Daljnji paket naredbi vars.bat postavit će varijable za generiranje certifikata.

- Nakon stvaranja Vars.šišmiš otvorite ga s notepad i napišite u odabrane linije (nakon "=") bilo kakvih podataka. Spremite promjene.

- Zatim pokrenemo naredbeni redak od administratora i izvršimo upute za prijelaz na / easy-rsa (cd%ProgramFiles% /OpenVPN /easy-RSA). Nakon toga pokrećemo Vars.šišmiš i clean-sve.šišmiš (varijable učitavanja i brisanje prethodno stvorenih tipki).

- Izvršavamo paket naredbi buildokošišmiš - time ćemo stvoriti novi primarni certifikat u direktoriju% ProgramFiles% / OpenVPN / easy-rsa / keys. Jednostavno pritiskom na tipku Enter nije potrebno popuniti podatke o imenu organizacije, itd., Koji je kružen na snimci zaslona.

- trčanje buildDH.šišmiš - time stvorimo ključ Diffie-Hellman. Datoteka će se pojaviti u mapi / keys dh1024.pem.

- Na redu - poslužiteljski ključ: izvršavamo upute buildkey-server myVPN ("myVPN" je naziv poslužitelja, možete odrediti bilo koji drugi). Blok pitanja, počevši od "Naziv zemlje", preskače se pritiskom na Enter. Posljednja dva pitanja - "Potpišite certifikat?" i sljedeći, odgovorite "Y".

- Zatim moramo dobiti ključ klijenta: izvršavamo buildključ User1 (user1 je naziv klijenta, možete ga zamijeniti nečim drugim). Ako postoji nekoliko klijentskih računala, ponovite postupak za svaki, a ne zaboravite promijeniti naziv. Uokvireni blok, kao i prije, preskoči se.

- Zatim kopirajte iz mape/easy-rsa /ključevi u /OpenVPN /konfig slijedeće datoteke: dh1024.pem, ca.crt myvpn.crt, myvpn.key, User1.ključ, User1.CRT, Posljednja četiri mogu biti pozvani drugačije. Zašto, mislim, razumljivo.

- Dalje u istoj mapi stvorili smo datoteku konfiguracije poslužitelja. Slijedi direktive u bilježnicu i, ako je potrebno, mijenjaju se parametri na vlastiti. Spremite dokument s proširenjem.ovpn i ime "server".

# Sučelje (L3-tunel)

dev tun

VPN radni protokol

proto udp

# Rabljena luka (možete odrediti sve besplatno)

luka 1234

# Popis potvrda i ključeva (imajte na umu imena)

ca ca.crt

cert myvpn.crt

ključ myvpn.key

dh dh1024.pem

# Vrsta šifriranja podataka

šifra AES-256-CBC

# Odaberite raspon IP adresa

poslužitelj 10.10.10.0 255.255.255.0

# Razina informacija o uklanjanju pogrešaka

glagol 3

Koristi kompresiju

spoj-lzo

ustrajati ključ

ustrajati

mssfix

# Postavite maksimalni broj ponavljajućih događaja

nijemi 25

# Broj istodobno povezanih klijenata (5)

max-klijenti 5

# Trajanje sesije klijenta

zadržati 10 120

# Vidljivost međusobnih klijenata (dopušteno)

klijent-klijent

# Odaberite svaku adresu korisnika 1

topologijska podmreža

# Postavite kašnjenje prije dodavanja rute

put kašnjenja

# Navedite hoćemo li distribuirati Internet. DNS adrese napisali su oni koji su registrirani u postavkama internetske veze.

push "preusmjerivač-pristupnik def1"

push "dhcp-opcija DNS x.x.x.x"

push "dhcp-opcija DNS x.x.x.x"

Vidi također:

- Kako zaštititi vezu prilikom povezivanja putem javnih Wi-Fi mreža? Mi konfiguriramo VPN iz HideME.ru

- Poništite postavke mreže u sustavu Windows 10

- Windows 7: kako prenijeti datoteke i postavke na novo računalo?

- Kako postići potpunu online privatnost

- Kako ispraviti pogrešku "Vaša veza nije zaštićena" u pregledniku Google Chrome i Yandex Browser

Pročitajte više o direktivama poslužitelja poslužitelja. ovdje.

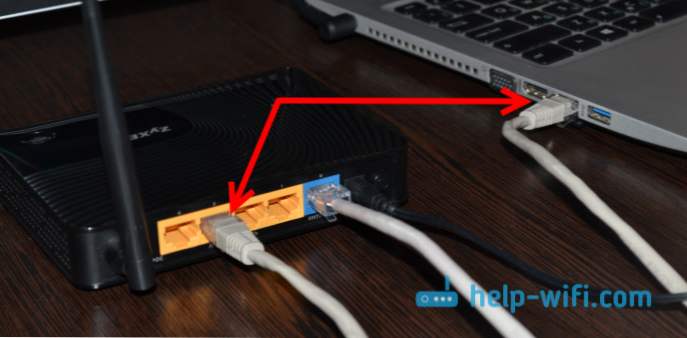

Dalje, za distribuciju Interneta, idite na imenik mrežnih veza, otvorite svojstva sučelja, gledajući na globalnu mrežu, idite na karticu "pristup", označite suprotno"Dopusti drugim korisnicima upotrebu ove veze ... "i na popisu odaberite mrežu virtualnog adaptera TAP-Windows adapter V9 - po mom mišljenju to je Ethernet 3.

- Stvorite datoteku konfiguracije klijenta. Kopirajte sljedeći tekst u notepad i spremite dokument s nastavkom .ovpn pod imenom "Client".

klijent

dev tun

proto udp

# IP ili naziv domene VPN poslužitelja i priključka za povezivanje.

udaljeni x.x.x.x 1234

ca ca.crt

cert user1.crt

ključ user1.key

šifra AES-256-CBC

spoj-lzo

ustrajati ključ

ustrajati

glagol 3

Pogledajte druge direktive o konfiguriranju klijenta. ovdje.

Konfiguriranje strane klijenta

Instalirajte aplikaciju na klijentsko računalo.Zatim idite na poslužitelj, otvorite direktorij% ProgramFiles% / OpenVPN / config i kopirajte datoteke od tamo ca.crt, Client.ovpn, user1.crt, User1.ključ u mrežnoj mapi ili USB flash pogonu. Prebacimo ih na sličnu mapu klijentskog stroja.

veza

Da biste pokrenuli poslužitelj, kliknite na prečac "OpenVPN GUI" na radnoj površini. U ladicu će se pojaviti siva ikona. Desnom tipkom miša kliknite na nju, odaberite naredbu "server„A”spojiti".

S uspješnom vezom, ikona će promijeniti boju na zelenu boju. Ako nije uspjelo - kliknite izbornik "Pogledaj časopis": to će ukazivati na pogrešku.

Veza klijenta izvodi se na isti način, samo umjesto "server"odaberite na izborniku"klijent".

Postavljanje OpenVPN za Ubuntu

Započeli smo s činjenicom da, kao u Windowsu, instaliramo paket OpenVPN na poslužitelj i klijentske strojeve. Smjernica za instaliranje konzole verzije softvera preko terminala je sljedeća: sudo apt-get install openvpn, Ako želite, možete instalirati grafičke verzije paketa iz Ubuntu aplikacijskog centra.

Međutim, najvažnija komponenta, modul easy-rsa, namijenjen generiranju certifikata i ključeva, nije uključen u Linux distribuciju. Morat će se instalirati zasebno pokretanjem naredbe: sudo apt-dobiti instalirati easy-RSA.

Konfiguriranje strane poslužitelja

- Nakon instalacije programa i dodatnog modula, stvorite direktorij "jednostavno rsa"u mapi / etc / openvpn: sudo mkdir / etc / openvpn / easy-rsa. Kopirajte sadržaj s mjesta instalacije u njega: cp -r / usr / share / lako-rsa / etc / openvpn / easy-rsa.

- Zatim idite na novi direktorij: cd / etc / openvpn / easy-rsa / i nastavite s stvaranjem certifikata i ključeva.

- Koristeći editor nano konzole, otvorite var variable datoteku (analogni od vars.bat u sustavu Windows) i uvezite ga u istu kao u vars.bat s promijenjenim vrijednostima:

KEY_COUNTRY = RU

KEY_PROVINCE = CA

KEY_CITY = SanFrancisco

KEY_ORG = OpenVPN

[email protected]

KEY_CN = changeme

KEY_NAME = changeme

KEY_OU = changeme

PKCS11_MODULE_PATH = changeme

PKCS11_PIN = 1234

- Kopirajte kriptografski paket openssl: cp openssl-1.0.0.CNF OpenSSL.CNF.

- Učitajte varijable iz: izvor ./Vars.

- Izbriši prethodno izrađene podatke: ./clean-sve.

- Stvorite novi primarni certifikat: ./buildca, Blok pitanja u okviru se preskače.

- Sljedeća - ključ Diffie-Helman: ./buildDH.

- Iza njega je potvrda poslužitelja :./buildkey-server myVPN (myVPN, kao što se sjećate, je ime, može biti različito s vama). Preskočimo odabrani blok (skraćeno je na snimci zaslona), na zadnja dva pitanja odgovara se "Y".

- Posljednji smo stvorili certifikat klijenta: ./buildključ User1 (umjesto "user1" možete misliti na još jedno ime). Istodobno opet preskočimo blok označen na ekranu i odgovorimo na zadnja dva pitanja s "Y".

Svi generirani ključevi i certifikati pohranjeni su u poddirektoriju. /itd /openvpn /easy-rsa /ključevi, Premjestite ih u mapu / openvpn: cp -r / etc / openvpn / easy-rsa / tipke / etc / openvpn.

U završnoj fazi, stvorili smo datoteku konfiguracije poslužitelja u mapi / etc / openvpn: nano /itd /openvpn /poslužitelj.conf i napunite ga na isti način kao i popunjavanje sličnog dokumenta na sustavu Windows. Jedina razlika je i na druge načine:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/myvpn.crt

tipku /etc/openvpn/keys/myvpn.key

Konačno, izradite direktorij za konfiguriranje klijentskih računala: mkdir / etc / openvpn / ccd, i pokrećemo poslužitelj: start service startvpn.

Ako se poslužitelj ne pokrene, vjerojatno je da postoji konfiguracija pogreške. Informacije o problemu mogu se naći u dokumentu /var/log/openvpn.log pomoću naredbe rep -f /var/log/openvpn.log.

Konfiguriranje strane klijenta

Nakon instalacije aplikacije na stroj klijenta prenesemo ključ i certifikate generirane na poslužitelju i kreiramo konfiguraciju.

Ključevi i certifikati - ca.crt, user1.crt i user1.key, nalaze se u mapi / etc / openvpn / keys. Kopirajte ih na USB bljesak i zalijepite ga u istu mapu na računalu klijenta.

Izradite konfiguracijsku datoteku pomoću nano: nano /etc/openvpn/client.conf, i ispunite uzorak sustava Windows. Nemojte zaboraviti napisati na njemu na pravi način:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

tipku /etc/openvpn/keys/user1.key

Sve je spremno. Da biste se povezali s poslužiteljem, upotrijebite istu naredbu: start service startvpn.

***

Autor također preporučuje:- Kako postaviti besplatne kanale na pametnom TV-u

- Očisti memoriju na Androidu: dokazane metode

- Kalibracija baterije za laptop

- Što je UEFI i kako je bolje od BIOS-a?

- Kako napraviti sigurnosne kopije sustava Windows 10 na uređaju i zašto?

- Kako ubrzati učitavanje sustava Windows 10

- Ako se videozapad usporava prilikom gledanja na mreži

Uputa se pokazala dugotrajnom, ali zapravo provedba ovih akcija traje 5-10 minuta. Više informacija o radu s OpenVPN-om nalazi se u odjeljku "dokumentacija"službeno mjesto aplikacije. Iskušajte, i sve će vam pomoći!